Page 133 - CATALOGUE AGINIUS 2020

P. 133

Systèmes et Réseaux Systèmes et Réseaux

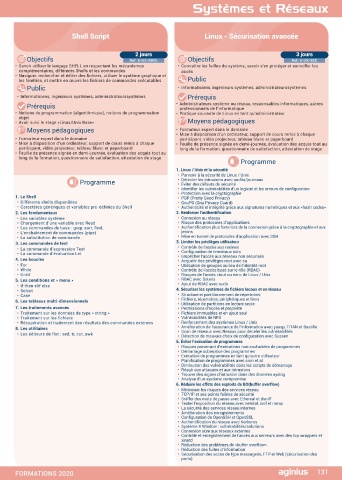

Windows Powershell - Automatiser les Linux / Unix Shell Script Linux - Sécurisation avancée

tâches d’administration système

5 jours 3 jours 2 jours 3 jours

Objectifs Ref. 4-WI-10961 Objectifs Ref. 4-UX-BASE Objectifs Ref. 4-UX-SHEL Objectifs Ref. 4-UX-SEC

• Savoir utiliser PowerShell en mode interactif et automatisé • Etre capable de travailler sur une station de travail ou un serveur Linux/ • Savoir utiliser le langage SHELL en respectant les mécanismes • Connaître les failles du système, savoir s’en protéger et surveiller les

• Comprendre comment exécuter une séquence de commandes au moyen Unix complémentaires, différents Shells et les commandes accès

d’un script simple • Naviguer, rechercher et éditer des fichiers, utiliser le système graphique et

• Être à même d’utiliser les fonctionnalités de traitement en arrière plan et Public les fenêtres, et mettre en œuvre les fichiers de commandes exécutables Public

d’administration à distance fournies par PowerShell • Informaticiens, ingénieurs systèmes, administrateurssystèmes Public • Informaticiens, ingénieurs systèmes, administrateurssystèmes

Public Prérequis • Informaticiens, ingénieurs systèmes, administrateurssystèmes Prérequis

• Informaticiens, ingénieurs systèmes, administrateurssystèmes

• Être familiarisé avec les périphériques et le matériel informatiques Prérequis • Administrateurs système ou réseau, responsables informatiques, autres

professionnels de l’informatique

Prérequis Moyens pédagogiques • Notions de programmation (algorithmique), notions de programmation • Pratique courante de Linux en tant qu’administrateur

• Expérience des systèmes Windows, administration, installation, configura- objet Moyens pédagogiques

tion • Formateur expert dans le domaine • Avoir suivi le stage «Linux/Unix Base»

• Connaissances de base Active Directory et réseau. • Mise à disposition d’un ordinateur, support de cours remis à chaque Moyens pédagogiques • Formateur expert dans le domaine

participant, vidéo projecteur, tableau blanc et paperboard

Moyens pédagogiques • Feuille de présence signée en demi-journée, évaluation des acquis tout au • Formateur expert dans le domaine • Mise à disposition d’un ordinateur, support de cours remis à chaque

participant, vidéo projecteur, tableau blanc et paperboard

• Formateur expert dans le domaine long de la formation, questionnaire de satisfaction, attestation de stage • Mise à disposition d’un ordinateur, support de cours remis à chaque • Feuille de présence signée en demi-journée, évaluation des acquis tout au

• Mise à disposition d’un ordinateur, support de cours remis à chaque participant, vidéo projecteur, tableau blanc et paperboard long de la formation, questionnaire de satisfaction, attestation de stage

participant, vidéo projecteur, tableau blanc et paperboard • Feuille de présence signée en demi-journée, évaluation des acquis tout au

• Feuille de présence signée en demi-journée, évaluation des acquis tout au long de la formation, questionnaire de satisfaction, attestation de stage

long de la formation, questionnaire de satisfaction, attestation de stage Programme Programme

1. Historique du système 1. Linux / Unix et la sécurité

• Naissance du système • Parvenir à la sécurité de Linux / Unix

Programme • Les diverses distributions Programme • Détecter les intrusions avec audits/journaux

• Choix d’une distribution • Éviter des défauts de sécurité

• Identifier les vulnérabilités d’un logiciel et les erreurs de configuration

2. Commandes de base (vu au fur et à mesure) • Protection avec la cryptographie

1. Mise en route avec Windows PowerShell • Les aides (-h, --help, man) 1. Le Shell • PGP (Pretty Good Privacy)

• Présentation et historique • clear, ls, cd, pwd, mkdir, rmdir, cp, mv, rm, echo, sleep, touch, uname, date • Différents shells disponibles • GnuPG (Gnu Privacy Guard)

• Trouver et exécuter des commandes • shutdown, halt, reboot • Caractères génériques et variables pré-définies du Shell • Authenticité et intégrité grâce aux signatures numériques et aux «hash codes»

2. Travailler avec le pipeline • chmod, chown, chgrp, umask, id, su 2. Les fondamentaux 2. Renforcer l’authentification

• Travailler avec le pipeline • $PWD, $PS1, $?, $1..9, $$, set, unset, read • Les variables système • Connexion au réseau

• Exportation, importation et conversion de données • Cat, more, less, head, tail, cut, tr • Chargement d’une variable avec Read • Risque des protocoles d’applications

• Filtrage des objets du pipeline • Tar • Les commandes de base : grep, sort, find.. • Authentification plus forte lors de la connexion grâce à la cryptographie et aux

• Énumération d’objets dans le pipeline • Df, du, free • L’enchaînement de commandes (pipe) jetons

3. Comprendre comment fonctionne le pipeline • Les pipes : & && | || ; • La substitution de commande • Mise en tunnel de protocoles d’application avec SSH

• Passage de données dans le pipeline ByValue • Les liens 3. Les commandes de test 3. Limiter les privilèges utilisateur

• Les alias

• Passage de données dans le pipeline ByPropertyName • Exit, logout • La commande d’expression Test • Contrôle de l’accès aux racines

3. Utiliser PSProviders et PSDrives • Visualisation du réseau • La commande d’évaluation Let • Configuration de terminaux sûrs

• Empêcher l’accès aux réseaux non sécurisés

• Comprendre PSProviders et PSDrives • Mots de passe et blocage de sessions 4. Les boucles • Acquérir des privilèges root avec su

• Utilisation des PSDrives 3. Interpréteurs de commandes. • For • Utilisation de groupes au lieu de l’identité root

4. Formatage de sortie • Les redirections • While • Contrôle de l’accès basé sur le rôle (RBAC)

• Utilisation du formatage de base • Les tubes • Until • Risques de l’accès «tout ou rien» de Linux / Unix

• Utilisation du formatage avancé • Les méta-caractères 5. Les conditions et « menu » • RBAC avec Solaris

• Ajout de RBAC avec sudo

• Redirection d’une sortie formatée • Les caractères spéciaux • If then elif else

5. Utilisation de WMI et CIM 4. Les modes de démarrage du système • Select 4. Sécuriser les systèmes de fichiers locaux et en réseau

• Comprendre WMI / CIM • Les modes multi-utilisateurs • Case • Structure et partitionnement de répertoires

• Fichiers, répertoires, périphériques et liens

• Interrogation de données avec WMI / CIM • Les modes d’arrêt 6. Les tableaux multi-dimensionnels • Utilisation de partitions en lecture seule

• Modifications de données avec WMI / CIM • Le mode de maintenance 7. Les traitements avancés • Permissions d’accès et propriété

6. Se préparer pour le script 5. Structure logique d’un disque • Traitement sur les données de type « string » • Fichiers immuables et en ajout seul

• Utilisation des variables • Le MBR • Traitement sur les fichiers • Vulnérabilités de NFS

• Sécurité des scripts • Les partitions principale et lecteurs logique • Récupération et traitement des résultats des commandes externes • Renforcement des systèmes Linux / Unix

• Travailler avec des informations d’authentification alternatives • La GPT 8. Les utilitaires • Amélioration de l’assurance de l’information avec yassp, TITAN et Bastille

7. Passer d’une commande à un script puis à un module 6. Structure du système de fichier • Les éditeurs de flot : sed, tr, cut, awk • Scan de réseaux avec Nessus pour déceler les vulnérabilités

• Détection de mauvais choix de configuration avec Sussen

• Passer de la commande à un script • Les différents systèmes de fichier : 5. Éviter l’exécution de programmes

• Passer d’un script à une fonction puis à un module • Ext2

• Implémenter une gestion d’erreur simple • Ext3 • Risques provenant d’exécutions non souhaitées de programmes

• Utiliser les constructions de script élémentaires • Ext4 • Démarrage subreptice des programmes

• Exécution de programmes en tant qu’autre utilisateur

• Exploration approfondie des scripts • ReiserFS • Planification de programmes avec cron et at

8. Administration des ordinateurs distants • XFS • Diminution des vulnérabilités dans les scripts de démarrage

• Utilisation des accès distants de base • Notion de point de montage • Réagir aux attaques et aux intrusions

• Utiliser les sessions à distance 7. L’organisation des répertoires du système • Trouver des signes d’intrusion dans des données syslog

• Utilisation de l’accès distant pour l’administration déléguée • Rôle des divers répertoires • Analyse d’un système compromise

9. Intégration pour configurer un serveur 8. Préparation et utilisation d’un disque 6. Réduire les effets des exploits de BO(buffer overflow)

• Planification du script • Partitionnement • Minimiser les risques des services réseau

10. Utilisation des tâches d’arrière-plan et des travaux planifiés • Formatage • TCP/IP et ses points faibles de sécurité

• Sniffer des mots de passe avec Ethereal et dsniff

• Utilisation des tâches d’arrière-plan • Montage et démontage • Tester l’exposition du réseau avec netstat, isof et nmap

• Utilisation des tâches planifiées 9. Droits utilisateurs • La sécurité des services réseau internes

11. Utilisation des techniques avancées PowerShell et des profils • Structure des droits : RWX • Amélioration des enregistrements

• Utilisation des techniques avancées PowerShell • Notion de propriétaire, groupe primaire et autres • Configuration de OpenSSH et OpenSSL

• Création de scripts de profil • Les droits étendus SUID, SGID Sticky Bit • Authentification du réseau avec Kerberos

10. Initiation au scripting • Système X Window : vulnérabilités/solutions

• Les variables système • Connexion sûre aux réseaux externes

• Contrôle et enregistrement de l’accès aux serveurs avec des tcp wrappers et

• Boucle FOR xinetd

• While • Réduction des problèmes de «buffer overflow»

• Until • Réduction des fuites d’information

• Test, Let • Sécurisation des accès de type messagerie, FTP et Web (sécurisation des

• If then else ports)

130 FORMATIONS 2020 FORMATIONS 2020 131