Page 140 - CATALOGUE AGINIUS 2020

P. 140

Systèmes et Réseaux Systèmes et Réseaux

Former et sensibiliser les utilisateurs à la Principes et notions fondamentales de la

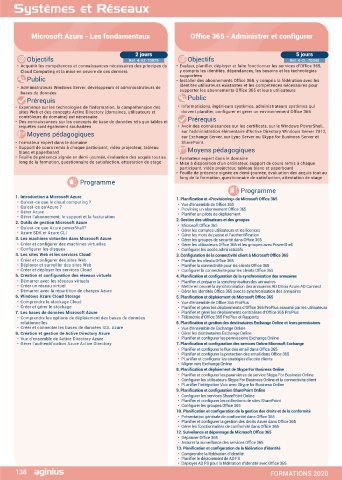

Microsoft Azure - Les fondamentaux Office 365 - Administrer et configurer

sécurité informatique sécurité des systèmes d’information

2 jours 5 jours 1 jour 3 jours

Objectifs Ref. 4-AZ-70979 Objectifs Ref. 4-CL-70346 Objectifs Ref. 4-SE-WIND Objectifs Ref. 4-SE-SSI

• Acquérir les compétences et connaissances nécessaires des principes du • Evaluer, planifier, déployer et faire fonctionner les services d’Office 365, • Etre sensibilisé aux menaces informatiques auxquelles les collaborateurs • Connaître le vocabulaire et les principes théoriques de la sécurité des

Cloud Computing et la mise en oeuvre de ces derniers y compris les identités, dépendances, les besoins et les technologies peuvent être directement confrontés dans leur activité professionnelle et systèmes d’information, mais de manière très pratique, donc très concrète,

supportées

privée

pour des praticiens

Public • Installer des abonnements Office 365, y compris la fédération avec les • Comprendre les problématiques liées à la sécurité informatique • Connaître toutes les base de la sécurité opérationnelle, à la fois en

• Administrateurs Windows Server, développeurs et adminiostrateurs de identités utilisateurs existantes et les compétences nécessaires pour • Comprendre en quoi la prévention est nécessaire sécurité réseau, en sécurité des systèmes Windows et Linux et en sécurité

supporter les abonnements Office 365 et leurs utilisateurs

• Adopter les bonnes attitudes et réflexes

applicative

bases de données • Savoir mettre en œuvre les solutions concrètes proposées

Prérequis Public Public Public

• Expérience sur les technologies de l’information, la compréhension des • Informaticiens, ingénieurs systèmes, administrateurs systèmes qui • Administrateurs systèmes et réseaux, responsables informatique et/ou

sites Web et des concepts Active Directory (domaines, utilisateurs et doivent planifier, configurer et gérer un environnement Office 365 • Toute personne concernée par une démarche sécurité au sein de sécurité

contrôleurs de domaine) est nécessaire Prérequis l’entreprise Prérequis

• Des connaissances sur les concepts de base de données tels que tables et Prérequis

requêtes sont également souhaitées • Avoir des connaissances sur les certificats, sur le Windows PowerShell, • Une réelle connaissance informatique est nécessaire

Moyens pédagogiques sur l’administration élémentaire d’Active Directory Windows Server 2012, • Pas de prérequis spécifique Moyens pédagogiques

sur Exchange Server, sur Lync Server ou Skype for Business Server et

• Formateur expert dans le domaine SharePoint. Moyens pédagogiques • Formateur expert dans le domaine

• Support de cours remis à chaque participant, vidéo projecteur, tableau Moyens pédagogiques • Formateur expert dans le domaine • Mise à disposition d’un ordinateur, support de cours remis à chaque

blanc et paperboard • Mise à disposition d’un ordinateur, support de cours remis à chaque participant, vidéo projecteur, tableau blanc et paperboard

• Feuille de présence signée en demi-journée, évaluation des acquis tout au • Formateur expert dans le domaine participant, vidéo projecteur, tableau blanc et paperboard • Feuille de présence signée en demi-journée, évaluation des acquis tout au

long de la formation, questionnaire de satisfaction, attestation de stage • Mise à disposition d’un ordinateur, support de cours remis à chaque • Feuille de présence signée en demi-journée, évaluation des acquis tout au long de la formation, questionnaire de satisfaction, attestation de stage

participant, vidéo projecteur, tableau blanc et paperboard long de la formation, questionnaire de satisfaction, attestation de stage

• Feuille de présence signée en demi-journée, évaluation des acquis tout au

long de la formation, questionnaire de satisfaction, attestation de stage

Programme Programme Programme

Programme 1. La sécurité et l’entreprise 1. Concepts de base des réseaux confinement

1. Introduction à Microsoft Azure 1. Planification et «Provisioning» de Microsoft Office 365 • Quelques exemples concrets de piratage • Paquets et adresses • Eradication, recouvrement et retour

• Qu’est-ce que le cloud computing ? • Vue d’ensemble de Office 365 • Facteurs techniques : système, logiciel, réseau, web, données • Ports de services IP d’expérience

• Qu’est-ce qu’Azure ? • Provining un abonnement Office 365 • Facteur humain • Protocoles sur IP • Techniques d’enquête et

• Gérer Azure • Planifier un pilote de déploiement • Identifier la valeur : Ce qu’il n’est pas « grave » de perdre, Quels sont les • TCP / UDP / ICMP criminalistique informatique

• Gérer l’abonnement, le support et la facturation biens à protéger ? • DHCP / DNS 13. Guerre de l’information offensive

2. Outils de gestion Microsoft Azure 2. Gestion des utilisateurs et des groupes • Les moyens pour garantir une meilleure sécurité • VoIP (SI P) et défensive

• Réseaux sans fil

• A quoi sert une charte d’utilisation des ressources informatiques ?

• Qu’est-ce que Azure powerShell? • Microsoft Office 365 2. Loi et sécurité informatique 2. Sécurité physique 14. Méthodes d’attaques

• Gérer les comptes utilisateurs et les licences

• Azure SDK et Azure CLI • Gérer les mots de passe et l’authentification • Débordement de tampon

3. Les machines virtuelles dans Microsoft Azure • Gérer les groupes de sécurité dans Office 365 • Le cadre législatif de la sécurité • Services généraux • Comptes par défaut

• Contrôles techniques

• Les responsabilités civile et pénale

• Créer et configurer des machines virtuelles • Gérer les utilisateurs Office 365 et les groupes avec PowerShell • Le rôle de la CNIL et son impact pour la sécurité en entreprise • Menaces sur la sécurité physique • Envoi de messages en masse

• Configurer les disques • Configurer les accès administratifs • Le règlement intérieur. • Navigation web

• Accès concurrents

4. Les sites Web et les services Cloud 3. Configuration de la connectivité client à Microsoft Office 365 • Synthèse : charte morale,interne / loi 3. Principes de base de la SSI 15. Pare-feu et zones de périmètres

• Modèle de risque

• Créer et configurer des sites Web • Planifier les clients Office 365 3. Les mots de passe • Défense en profondeur • Types de pare-feu

• Déployer et surveiller des sites Web • Planifier la connectivité pour les clients Office 365 • Ce que l’on peut faire avec le mot de passe d’autrui • Identification, authentification et • Architectures possibles : avantages

• Créer et déployer les services Cloud • Configurer la connectivité pour les cleints Office 365 • Qu’est-ce qu’une attaque par dictionnaire ? autorisation et inconvénients

5. Création et configuration des réseaux virtuels 4. Planification et configuration de la synchronisation des annuaires • Pourquoi peut-on être forcé de respecter une stratégie de nomenclature ? • Classification des données 16. Audit et appréciation des risques

• Démarrer avec les réseaux virtuels • Planifier et préparer la synchronisation des annuaires • Ne pas confondre la base de compte locale et celle du serveur • Vulnérabilités • Méthodologies d’appréciation des

• Créer un réseau virtuel • Mettre en oeuvre la synchronisation des annuaires AD DSvia Azure AD Connect • Les devoirs et comportements à adopter vis-à-vis des tiers. 4. Politiques de sécurité informatique risques

• Démarrer avec la répartition de charges Azure • Gérer les identités Office 365 avec la synchronisation des annuaires • Les comportements à l’intérieur de l’entreprise. • Principe • Approches de la gestion du risque

6. Windows Azure Cloud Storage 5. Planification et déploiement de Microsoft Office 365 • Les comportements à l’extérieur de l’entreprise. • Rôles et responsabilité • Calcul du risque / SLE / ALE

• Comprendre le stockage Cloud • Vue d’ensemble de Office 365 ProPlus 4. Les périphériques et le poste de travail 5. Plan de continuité d’activité 17. Cryptographie

• Créer et gérer le stockage • Planifier et gérer les déploiements d’Office 365 ProPlus assumé par les utilisateurs • Les risques encourus avec les périphériques USB, CD, DVD • Exigences légales et réglementaires • Besoin de cryptographie

7. Les bases de données Microsoft Azure • Planifier et gérer les déploiements centralisés d’Office 365 ProPlus • Le poste de travail pour Windows (C :, D :, E :, ...) • Stratégie et plan de reprise après • Types de chiffrement

• Comprendre les options de déploiement des bases de données • Télémétrie d’Office 365 ProPlus et Rapports • Disque interne/externe, clé USB, réseau : quelles différences pour les sinistre • Symétrique / Asymétrique

relationnelles 6. Planification et gestion des destinataires Exchange Online et leurs permissions risques ? 6. Analyse des conséquences • Empreinte ou condensat

• Créer et connecter les bases de données SQL Azure • Vue d’ensemble de Exchange Online • Exemple de propagation de virus par clef USB • Évaluation de crise • Chiffrement

8. Création et gestion de Active Directory Azure • Gérer les destinataires Exchange Online • Les réflexes à adopter avec les « corps étranger » • Facteurs de succès • Algorithmes

• Vue d’ensemble de Active Directory Azure • Planifier et configurer les permissions Exchange Online 5. Comprendre les bases du réseau • Fonctions business critiques • Attaques cryptographiques

• Gérer l’authentification Azure Active Directory 7. Planification et configuration des services Online Microsoft Exchange • (20 minutes seulement sur ce module) 7. Gestion des mots de passe • Types d’accès à distance (VPN,

• Planifier et configurer le flux des email dans Office 365 • Chaque équipement (PC, Serveur, ...) dispose d’une adresse IP • Stockage, transmission et attaque DirectAccess)

• Planifier et configurer la protection des email dans Office 365 • Vocabulaire réseau de base (passerelle, DNS, DHCP) des mots de passe • Infrastructures de Gestion de Clés

• PLanifier et configurer les stratégies d’accès clients • Chaque application est référencée par un numéro (port) • Windows • Certificats numériques

• Migrer vers Exchange Online • Que fait un firewall d’entreprise ? • Authentification forte (Tokens, • Séquestre de clés

8. Planification et déploiement de Skype For Business Online • Et ce qu’il ne fait pas à la place des utilisateurs ... biométrie) 18. PGP

• Risques liés à l’accueil du portable d’un visiteur dans l’entreprise

• Planifier et configurer les paramètres de service Skype For Business Online • Intérêts d’utiliser un serveur Proxy en entreprise pour accéder au Web • Single Sign On • Installation et utilisation de PGP

• Configurer les utilisateurs Skype For Business Online et la connectivité client 6. Comportement par rapport à la messagerie • RADIUS • Signature de données

• PLanifier l’intégration Voix avec Skype for Business Online 8. Sécurité Web • Gestion des clés

9. Planification et configuration SharePoint Online • Le mail un simple fichier texte ? • Protocoles de sécurité du Web • Serveurs de clés

• La réception des messages (SPAM, faux messages...)

• Configurer les services SharePoint Online • Le mauvais usage de la retransmission des messages • Contenus dynamiques 19. Stéganographie

• Planifier et configurer les collections de sites SharePoint • Les courriers électroniques de taille importante • Attaques des applications Web • Types

• Configurer les groupes Office 365 • L’usurpation d’identité • Durcissement des applications Web • Applications

10. Planification et configuration de la gestion des droits et de la conformité 7. Risques liés à Internet 9. Détection d’intrusion en local • Détection

• Présentation générale de conformité dans Office 365 • Navigation et surprises ! • Détection d’intrusion • Exigences légales

• Gestion administrative

• Planifier et configurer la gestion des droits Azure dans Office 365 • Les problèmes liés au téléchargement de fichiers • A quoi s’attendre • Responsabilité individuelle

• Gérer les fonctionnalités de confromité dans Office 365 • Limites de l’ultra protection des navigateurs 10. Détection d’intrusion en réseau • Opérations privilégiées

12. Surveilance et dépannage de Microsoft Office 365 • Peut-on « rattraper » une information divulguée ? • Outils • Types de mesures de sécurité

• Dépanner Office 365 • La téléphonie utilise maintenant les réseaux de données • Déni de service • Reporting

• Assurer la surveillance des services Office 365 8. Synthèse et conclusion • Réaction automatisée

13. Planification et configuration de la fédération d’identité • Synthèse des points abordés 11. Pots de miel

• Comprendre la fédération d’identité • Savoir évaluer les risques 12. Gestion des incidents de sécurité

• Planifier le déploiement de AD FS 9. Règles de bonnes conduites • Préparation, identification et

• Déployer AD FS pour la fédération d’identité avec Office 365

138 FORMATIONS 2020 FORMATIONS 2020 139