Page 152 - CATALOGUE AGINIUS 2020

P. 152

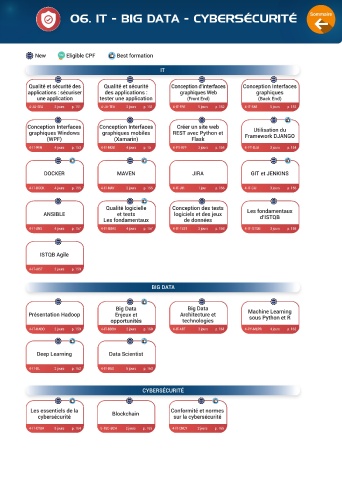

IT - Big Data - Cybersécurité

06. IT - BIG DATA - CYBERSÉCURITÉ

Qualité et sécurité des applications Qualité et sécurité des applications

Sécuriser une application Tester une application

New Eligible CPF Best formation 3 jours 2 jours

Objectifs Ref. 4-JA-SEA Objectifs Ref. 4-JA-TEA

• Connaitre les différents types d’attaques (attaques par injection SQL, • Acquérir les connaissances nécessaires à la mise en œuvre de

IT attaques XSS, attaques CSRF, attaques brute force, …) et les moyens à procédures de tests

mettre en œuvre pour s’en prémunir Public

Qualité et sécurité des Qualité et sécurité Conception d’interfaces Conception Interfaces Public • Cette formation s’adresse aux développeurs d’applications ainsi

applications : sécuriser des applications : graphiques Web graphiques • Cette formation s’adresse aux développeurs souhaitant connaître les qu’aux chefs de projets informatiques

une application tester une application (Front End) (Back End) différentes techniques de sécurisation d’une application Prérequis

4-JA-SEA 3 jours p. 151 4-JA-TEA 2 jours p. 151 4-IT-FRE 5 jours p. 152 4-IT-BAE 5 jours p. 152 Prérequis • Pour suivre ce stage, il est nécessaire d’avoir une bonne

• Pour suivre ce stage, il est nécessaire d’avoir une bonne connaissance de connaissance de la programmation orientée objet

la programmation orientée objet et de la programmation d’applications Moyens pédagogiques

Conception Interfaces Conception Interfaces Créer un site web Utilisation du Web • Alternance entre apports théoriques (40%) et exercices pratiques

graphiques Windows graphiques mobiles REST avec Python et Framework DJANGO Moyens pédagogiques (60%)

(WPF) (Xamarin) Flask • Alternance entre apports théoriques (40%) et exercices pratiques (60%) • Support de cours fourni lors de la formation

• Support de cours fourni lors de la formation

4-IT-WIN 4 jours p. 153 4-IT-MOB 4 jours p. 15 4-PY-RPF 3 jours p. 154 4-PY-DJA 3 jours p. 154

DOCKER MAVEN JIRA GIT et JENKINS

Programme Programme

4-IT-DOCK 4 jours p. 155 4-IT-MAV 2 jours p. 155 4-IT-JIR 1 jour p. 156 4-IT-GIJ 3 jours p. 156

1. Concepts de sécurité logicielle 1. Introduction à la gestion du cycle de vie des applications

• Pourquoi sécuriser une application • Introduction au TDD : Test Driven Development

Qualité logicielle Conception des tests • Identifier et comprendre les vulnérabilités de vos applications Attaques » • Test logiciel dans un univers Agile

brute-force »

ANSIBLE et tests logiciels et des jeux Les fondamentaux • Attaques par « déni de services » (DOS - Denial Of Service) • Gestion du cycle de vie des applications Projets d’équipe

d’ISTQB

Les fondamentaux de données • Attaques par analyse de trames IP 2. Planification et suivi des travaux

• Définir l’objectif du plan de tests

4-IT-ANS 4 jours p. 157 4-IT-QBAS 4 jours p. 157 4-IT-TEST 2 jours p. 158 4-IT-ISTQB 3 jours p. 158 • Attaques par « Injection SQL » • Définir la conformité aux exigences

• Attaques « XSS » (Cross site scripting) 3. Introduction au test logiciels

• Attaques « CSRF » (Cross site request forgery)

• Autres types d’attaques • Les différents axes des procédures de tests

• Outils de détection de faille de sécurité • Tests unitaires (tests de composants), tests d’intégration, tests

• Travaux pratiques : tests de ces différents types de problèmes sur une d‘acceptation et tests de qualifications

ISTQB Agile application mal développée et utilisation des outils de détection de faille • Tests fonctionnels et tests techniques

de sécurité • Tests boîte noires et test boîtes blanches

2. Validation des données entrantes • Tests manuels et tests automatiques

4-IT-AIST 2 jours p. 159 • Garantir la non-régression

• Protection contre les entrées d’utilisateurs nuisibles • Nécessité d’avoir des indicateurs (taux de couverture de code,

• Utilisation d’expressions régulières taux de couverture d’exigences, …)

• Détecter et contrer les « injections SQL » 4. Automatiser vos procédures de tests

BIG DATA • Détecter et contrer les attaques « XSS »

• Détecter et contrer les attaques « CSRF » • Les outils de tests logiciels

• Détecter et contrer les attaques « bruteforce » • Outils de calcul de taux de couverture de code

• Sécuriser les données en Cookie • Automatiser une procédure de tests

• Protection contre les menaces de déni de service • Travaux pratiques : utilisation des outils d’automatisation d’une

Big Data Big Data • Ne pas présenter à l’utilisateur les détails des erreurs techniques procédure de tests et calcul d’un taux de couverture de code.

Présentation Hadoop Enjeux et Architecture et Machine Learning • Travaux pratiques : modification du code de l’application initialement 5. Utilisation d’un framework de bouchonnage (mock framework)

sous Python et R

opportunités technologies proposée pour interdire ces différents types d’attaques • Notion de bouchon (mock object) et de simulateur

3. Sécuriser les données stockées en base • Les frameworks de bouchonnage

4-IT-HADO 2 jours p. 159 4-IT-BDBA 2 jours p. 160 4-IT-ART 3 jours p. 161 4-PY-MLPR 4 jours p. 162 • Authentification et Autorisation du SGBDr (Système de Gestion de Base • Préparation des données d’exemple

de Données relationnelle) • Validation des appels de méthodes

• Rôles serveur et rôles de base de données • Validation de l’ordre de ces appels

• Propriété et séparation utilisateur schéma • Simulation de cas d’erreurs en levant des exceptions

Deep Learning Data Scientist • Chiffrement de données dans la base de données 6. Tests techniques

• Outils de tests de charge

• Travaux pratiques : stocker de manière sécurisée les mots de passe en

base de données • Outils de tests d’endurance

4. Sécuriser le système de fichier • Travaux pratiques : utilisation des outils présentés (JMeter, …)

4-IT-DL 2 jours p. 162 4-IT-DAS 5 jours p. 163 • Outils de traçabilité sur l’exécution des batteries de tests

• Crypter les données sensibles dans les fichiers de configuration

• Détecter les tentatives de remplacement des fichiers sources de 7. Conduire le projet

l’application Signer les fichiers • Travaux pratiques : générer un rapport sur la qualité de l’application

• Protéger les informations des fichiers de log

CYBERSÉCURITÉ 5. Oauth 2.0 et l’authentification au niveau du navigateur

• Présentation de l’architecture Oauth 2.0

• Utilisation de l’API Oauth 2.0

• Travaux pratiques : mise en œuvre de Oauth

Les essentiels de la Blockchain Conformité et normes 6. Sécuriser les échanges de données

cybersécurité sur la cybersécurité • Modèle de chiffrement

• Conception orientée flux

4-IT-CYBA 5 jours p. 164 5-TEC-BCH 2 jours p. 165 4-IT-CNCY 2 jours p. 165 • Configuration du chiffrement

• Choix d’un algorithme

• Mettre en œuvre le chiffrage symétrique

• Mettre en œuvre le chiffrage asymétrique

• Travaux pratiques : réaliser une communication sécurisée à l’aide d’un

certificat

FORMATIONS 2020 151