Page 167 - CATALOGUE AGINIUS 2020

P. 167

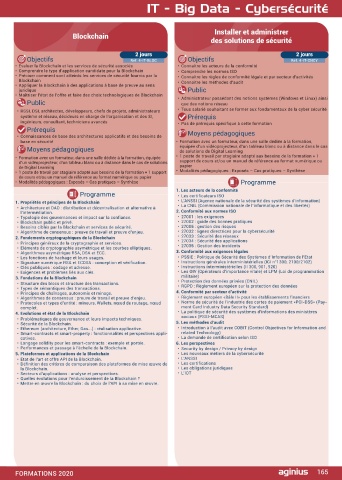

IT - Big Data - Cybersécurité IT - Big Data - Cybersécurité

Installer et administrer

Les essentiels de la cybersécurité Blockchain

des solutions de sécurité

5 jours 2 jours 2 jours

Objectifs Ref. 4-IT-CYBA 12. Authentification et solutions de chiffrement Objectifs Ref. 4-IT-BLOC Objectifs Ref. 4-IT-CNCY

• Présentation des Cyber-menaces actuelles et sites de référence sur la • Authentification par mot de passe de systèmes de chiffrage • Evaluer la Blockchain et les services de sécurité associés • Connaitre les acteurs de la conformité

• Fonctions de hachage

cybersécurité • Comprendre le type d’application candidate pour la Blockchain • Comprendre les normes ISO

• Directives et exigences de conformité • Avantages cryptographiques de Kerberos • Préciser comment sont atteints les services de sécurité fournis par la • Connaitre les règles de conformité légale et par secteur d’activités

• Composants PKI du chiffrement à clef symétrique, du chiffrement

• Cyber rôles nécessaires à la conception de systèmes sûrs asymétrique, des signatures numériques Blockchain • Connaitre les méthodes d’audit

• Cycle des attaques processus de gestion des risques • Appliquer la Blockchain à des applications à base de preuve au sens

• Stratégies optimales pour sécuriser le réseau d’entreprise 13. Pare-feu et dispositifs de pointe juridique Public

• Zones de sécurité et solutions standards de protection • Intégration de la sécurité générale • Maîtriser l’état de l’offre et faire des choix technologiques de Blockchain • Administrateur possédant des notions systèmes (Windows et Linux) ainsi

• Prévention et détection d’intrusion et défense en profondeur

Public • Journalisation Public que des notions réseau

• Professionnels de la sécurité informatique, personnels d’exploitation, 14. Analyse criminalistique • RSSI, DSI, architectes, développeurs, chefs de projets, administrateurs • Tous salarié souhaitant se former aux fondamentaux de la cyber sécurité

administrateurs réseau et consultants en sécurité • Gestion des incidents système et réseau, décideurs en charge de l’organisation et des SI, Prérequis

• Réaction à l’incident de sécurité

Prérequis 15. Reprise et continuité d’activité ingénieurs, consultant, techniciens avancés • Pas de prérequis spécifique à cette formation

• Connaissances en réseaux TCP/IP • Types de catastrophes et Plan de reprise d’activité (PRA) Prérequis Moyens pédagogiques

Moyens pédagogiques • Haute disponibilité • Connaissances de base des architectures applicatifs et des besoins de • Formation avec un formateur, dans une salle dédiée à la formation,

• Documentation de collecte de données

base en sécurité

• Plan de Reprise d’Activité et Plan de Continuité d’Activité

• Formation avec un formateur, dans une salle dédiée à la formation, équipée 16. Cyber-révolution Moyens pédagogiques équipée d’un vidéoprojecteur, d’un tableau blanc ou à distance dans le cas

de solutions de Digital Learning

d’un vidéoprojecteur, d’un tableau blanc ou à distance dans le cas de solutions • 1 poste de travail par stagiaire adapté aux besoins de la formation + 1

de Digital Learning • Cyberforces, Cyberterrorisme et Cybersécurité : crime, guerre ou cam- • Formation avec un formateur, dans une salle dédiée à la formation, équipée

• 1 poste de travail par stagiaire adapté aux besoins de la formation + 1 support pagne de peur ? d’un vidéoprojecteur, d’un tableau blanc ou à distance dans le cas de solutions support de cours et/ou un manuel de référence au format numérique ou

papier

de cours et/ou un manuel de référence au format numérique ou papier 17. LABS de Digital Learning

• Modalités pédagogiques : Exposés – Cas pratiques – Synthèse • Lab1: Installation du lab • 1 poste de travail par stagiaire adapté aux besoins de la formation + 1 support • Modalités pédagogiques : Exposés – Cas pratiques – Synthèse

• Lab 2 : Comprendre TCP/IP de cours et/ou un manuel de référence au format numérique ou papier

• Lab 3 : Evaluation de la vulnérabilité • Modalités pédagogiques : Exposés – Cas pratiques – Synthèse Programme

Programme • Lab 4 : Sensibilisation à la cybersécurité 1. Les acteurs de la conformité

• Lab 5 : Scannage Programme

• Lab 6 : Cyber-attaques et mots de passe • Les certificateurs ISO

1. Le champ de bataille • Lab 7 : Cyber-attaques et portes dérobées 1. Propriétés et principes de la Blockchain • L’ANSSI (Agence nationale de la sécurité des systèmes d’information)

• La CNIL (Commission nationale de l’informatique et des libertés)

• La croissance d’Internet dans le monde entier • Lab 8 : Évaluation des risques • Architecture et DAO : distribution et décentralisation et alternative à 2. Conformité aux normes ISO

• Lab 9 : Stratégies de sécurité

• Principes et objectifs de sécurité • Lab 10 : Sécurité hôte l’intermédiation. • 27001 : les exigences

• Terminologie des menaces et de l’exposition • Lab 11 : Communications secrètes • Typologie des gouvernances et impact sur la confiance. • 27002 : guide des bonnes pratiques

• Documents et procédures de gestion des risques • Lab 12 : Authentification et cryptographie • Blockchain public et privé. • 27005 : gestion des risques

2. Structure de l’Internet et TCP/IP • Lab 13 : Snort IDS • Besoins ciblés par la Blockchain et services de sécurité. • 27032 : lignes directrices pour la cybersécurité

• Normes de conformité juridique • Lab 14 : Analyse criminalistique • Algorithme de consensus : preuve de travail et preuve d’enjeu. • 27033 : Sécurité des réseaux

• Internet Leadership IANA • Lab 15 : Plan de continuité des affaires 2. Fondements cryptographiques de la Blockchain • 27034 : Sécurité des applications

• Modèle TCP/IP • Principes généraux de la cryptographie et services. • 27035 : Gestion des incidents

3. Évaluation de la vulnérabilité et outils • Eléments de cryptographie asymétrique et les courbes elliptiques. 3. Conformité aux exigences légales

• Algorithmes asymétrique RSA, DSA et ECC.

• Vulnérabilités et exploits • Les fonctions de hachage et leurs usages. • PSSIE : Politique de Sécurité des Systèmes d’Information de l’Etat

• Outils d’évaluation de la vulnérabilité • Signature numérique RSA et ECDSA : conception et vérification. • Instructions générales interministérielles (IGI n°1300, 2100/2102)

• Techniques d’attaques avancées, outils et préventions • Clés publiques : codage et adresse. • Instructions interministérielles (II 300, 901, 920)

4. Sensibilisation à la cyber sécurité • Exigences et problèmes liés aux clés. • Les OIV (Opérateurs d’importance vitale) et LPM (Loi de programmation

• Ingénierie sociale : Objectifs de l’ingénierie sociale, cibles, attaque, hame- 3. Fondations de la Blockchain militaire)

çonnage • Protection des données privées (CNIL)

• Sensibilisation à la cyber sécurité : Politiques et procédures • Structure des blocs et structure des transactions. • RGPD : Règlement européen sur la protection des données

• Types de sémantiques des transactions.

5. Cyber-attaques : Footprinting et scannage • Principes de chaînages, autonomie et minage. 4. Conformité par secteur d’activité

• Footprinting • Algorithmes de consensus : preuve de travail et preuve d’enjeu. • Règlement européen «Bâle II» pour les établissements financiers

• Identification du réseau cible et sa portée • Protocoles et types d’entité : mineurs, Wallets, nœud de routage, nœud • Norme de sécurité de l’industrie des cartes de paiement «PCI-DSS» (Pay-

• Techniques de scannage de port complet. ment Card Industry Data Security Standard)

6. Cyberattaques : Effraction 4. Evolutions et état de la Blockchain • La politique de sécurité des systèmes d’informations des ministères

• Attaque des mots de passe, escalade des privilèges • Problématiques de gouvernance et leurs impacts techniques. sociaux (PSSI-MCAS)

• Authentification et décodage du mot de passe • Sécurité de la Blockchain. 5. Les méthodes d’audit

7. Cyberattaques : Porte dérobée et cheval de Troie (Backdoor and Trojans) • Ethereum (architecture, Ether, Gas...) : réalisation applicative. • Introduction à l’audit avec COBIT (Control Objectives for Information and

• Logiciels malveillants, Cheval de Troie, Backdoor et contre-mesures • Smart-contracts et smart-property : fonctionnalités et perspectives appli- related Technology)

• Communications secrètes catives. • La demande de certification selon ISO

• Logiciel anti-espion • Langage solidity pour les smart-contracts : exemple et portée. 6. Les perspectives

• Pratiques de lutte contre les logiciels malveillants • Performances et passage à l’échelle de la Blockchain. • Security by design / Privacy by design

8. Évaluation et gestion des risques cybernétiques 5. Plateformes et applications de la Blockchain • Les nouveaux métiers de la cybersécurité

• Actifs protégés : CIA Triad • Etat de l’art et offre API de la Blockchain. • L’ANSSI

• Processus de détermination de la menace • Définition des critères de comparaison des plateformes de mise œuvre de • Les certifications

• Catégories de vulnérabilités la Blockchain. • Les obligations juridiques

• Actifs de l’entreprise vs risques • Secteurs d’applications : analyse et perspectives. • L’IOT

9. Gestion des politiques de sécurité • Quelles évolutions pour l’endurcissement de la Blockchain ?

• Politique de sécurité • Mettre en œuvre la Blockchain : du choix de l’API à sa mise en œuvre.

• Références de politiques

10. Sécurisation des serveurs et des hôtes

• Types d’hôtes

• Directives de configuration générale et correctifs de sécurité

• Renforcement des serveurs et périphériques réseau

• Renforcement de l’accès sans fil et sécurité des VLAN

11. Sécurisation des communications

• Application de la cryptographie au modèle OSI

• Tunnels et sécurisation des services

164 FORMATIONS 2020 FORMATIONS 2020 165