Page 114 - CATALOGUE AGINIUS 2020

P. 114

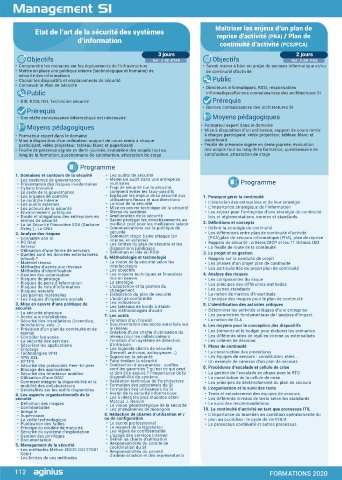

Management SI Management SI

Etat de l’art de la sécurité des systèmes Maîtriser les enjeux d’un plan de Former et sensibiliser les utilisateurs à la Les référentiels ITIL, COBIT, CMMI :

d’information reprise d’activité (PRA) / Plan de sécurité informatique la synthèse

continuité d’activité (PCS/PCA)

3 jours 2 jours 1 jour 1 jour

Objectifs Ref. 3-SE-ETAR Objectifs Ref. 3-SR-PRA Objectifs Ref. 4-SE-WIND Objectifs Ref. 4-REF-DEC

• Comprendre les menaces sur les équipements de l’infrastructure • Savoir mener à bien un projet de secours informatique et/ou • Etre sensibilisé aux menaces informatiques auxquelles les collaborateurs • Parcourir et comprendre les trois référentiels majeurs, CobiT, ITIL, CMMI

• Mettre en place une politique interne (technologique et humaine) de de continuité d’activité peuvent être directement confrontés dans leur activité professionnelle et • Identifier les différences majeures entre chacun des référentiels afin de

sécurité des informations privée choisir le plus approprié à une problématique

• Choisir les dispositifs et emplacements de sécurité Public • Comprendre les problématiques liées à la sécurité informatique Public

• Concevoir le Plan de Sécurité • Directeurs informatiques, RSSI, responsables • Comprendre en quoi la prévention est nécessaire

Public informatiquesBonnes connaissances des architectures SI • Adopter les bonnes attitudes et réflexes • DSI, responsables informatiques...

• Savoir mettre en œuvre les solutions concrètes proposées

• DSI, RSSI, RSI, Technicien sécurité Prérequis Public Prérequis

Prérequis • Bonnes connaissances des architectures SI • Toute personne concernée par une démarche sécurité au sein de • Pas de prérequis spécifique

• Une réelle connaissance informatique est nécessaire Moyens pédagogiques l’entreprise Moyens pédagogiques

Prérequis

Moyens pédagogiques • Formateur expert dans le domaine • Pas de prérequis spécifique • Formateur expert dans le domaine

• Mise à disposition d’un ordinateur, support de cours remis

• Mise à disposition d’un ordinateur, support de cours remis à chaque

• Formateur expert dans le domaine à chaque participant, vidéo projecteur, tableau blanc et participant, vidéo projecteur, tableau blanc et paperboard

• Mise à disposition d’un ordinateur, support de cours remis à chaque paperboard Moyens pédagogiques • Feuille de présence signée en demi-journée, évaluation des acquis tout au

participant, vidéo projecteur, tableau blanc et paperboard • Feuille de présence signée en demi-journée, évaluation long de la formation, questionnaire de satisfaction, attestation de stage

• Feuille de présence signée en demi-journée, évaluation des acquis tout au des acquis tout au long de la formation, questionnaire de • Formateur expert dans le domaine

long de la formation, questionnaire de satisfaction, attestation de stage satisfaction, attestation de stage • Mise à disposition d’un ordinateur, support de cours remis à chaque

participant, vidéo projecteur, tableau blanc et paperboard

Programme • Feuille de présence signée en demi-journée, évaluation des acquis tout au

long de la formation, questionnaire de satisfaction, attestation de stage

1. Domaines et contours de la sécurité • Les audits de sécurité

• Les systèmes de gouvernance • Mener un audit dans une entreprise Programme Programme Programme

• Présentation des risques involontaires multisites

• Cybercriminalité • Trop de sécurité tue la sécurité,

• Le cycle de la gouvernance comment éviter les faux-positifs 1. La sécurité et l’entreprise

• Les organes de contrôle • Expliquer les enjeux de la sécurité aux 1. Pourquoi gérer la continuité • Quelques exemples concrets de piratage 1. Introduction aux référentiels

• Le contrôle Interne utilisateurs finaux et aux directions • L’évolution des entreprises et de leur stratégie • Facteurs techniques : système, logiciel, réseau, web, données

• Les audits externes • La roue de la sécurité • Facteur humain 2. ITIL

• Les acteurs de la sécurité • Mise en oeuvre technique de la sécurité • L’importance stratégique de l’information • Identifier la valeur : Ce qu’il n’est pas « grave » de perdre, Quels sont les • ITIL : le concept, les fondamentaux

• Environnement juridiques • Stress du système • Les enjeux pour l’entreprise d’une stratégie de continuité : • A qui s’adresse ITIL

• Droits et obligations des entreprises en • Amélioration de la sécurité lois et réglementations, normes et standards biens à protéger ? • Le service desk

termes de sécurité • Savoir protéger les investissements au • Les moyens pour garantir une meilleure sécurité

• La loi Sécurité Financière SOX (Sarbane meilleur coût pour les meilleures raison 2. Définitions et concepts • A quoi sert une charte d’utilisation des ressources informatiques ? • Le soutien des services

Oxley ) , La CNIL • Communications sur la politique de • Définir la stratégie de continuité 2. Loi et sécurité informatique • La fourniture des services

sécurité

2. Analyse des risques • Comment réagir à une attaque (en • Les différences entre plan de continuité d’activité • Le cadre législatif de la sécurité • La gestion de la sécurité

• Connaître son SI interne, en externe) (PCA),plan de secours informatique (PRA), plan de reprise • Comment mettre en oeuvre ITIL

• PC final • Les limites du plan de sécurité et les • Rappels de sécurité : critères DICP et les 11 thèmes ISO • Les responsabilités civile et pénale 3. COBIT

• Serveur dispositions juridiques • La feuille de route de la continuité • Le rôle de la CNIL et son impact pour la sécurité en entreprise

• Utilisation d’une ferme de serveurs • Définition et rôle du RSSI • Le règlement intérieur. • COBIT : Le concept, les fondamentaux

• Quelles sont les données externalisées 3. Le projet et sa gestion • Synthèse : charte morale,interne / loi • A qui s’adresse COBIT

(cloud) ? 6. Méthodologie et technologie • Rappels sur la conduite de projet • Les processus COBIT

• Matériel réseau • La vision de la sécurité selon les • Les phases d’un projet plan de continuité 3. Les mots de passe • Comment mettre en oeuvre COBIT

• Méthodes d’accès aux réseaux interlocuteurs • Les particularités du projet plan de continuité • Ce que l’on peut faire avec le mot de passe d’autrui

• Méthodes d’identification • Les objectifs • Qu’est-ce qu’une attaque par dictionnaire ? 4. CMMI

• Gestion des autorisation • Les moyens techniques et financiers 4. Analyse des risques • Pourquoi peut-on être forcé de respecter une stratégie de nomenclature ? • CMMI : Le concept, les fondamentaux

• Risques de piratage mis en oeuvre • Les composantes du risque • A qui s’adresse CMMI

• Risques de perte d’information • La stratégie • Les principes des différentes méthodes • Ne pas confondre la base de compte locale et celle du serveur • Le périmètre d’action

• Risques de vols d’information • L’adaptation et la gestion du • Les devoirs et comportements à adopter vis-à-vis des tiers.

• Risques naturels changement • Les autres standards • Les comportements à l’intérieur de l’entreprise. • Les processus CMMI

• Les pannes matérielles • Elaboration du plan de sécurité • La notion de matrice d’incertitude • Les comportements à l’extérieur de l’entreprise. • Comment mettre en oeuvre CMMI

• Les risques d’ingénierie sociale • L’audit de conformité • L’analyse des risques pour le plan de continuité 4. Les périphériques et le poste de travail 5. Conclusion

3. Mise en oeuvre d’une politique de • Les indicateurs 5. L’identification des activités critiques

sécurité • Les tableaux de bords à établir • Déterminer les activités critiques d’une entreprise • Les risques encourus avec les périphériques USB, CD, DVD

• Les méthodologies d’audit

• La sécurité physique • Le poste de travail pour Windows (C :, D :, E :, ...)

• Accès aux installations 7. Les outils • Les paramètres fondamentaux de l’analyse d’impact • Disque interne/externe, clé USB, réseau : quelles différences pour les

• Sécurité des installations (incendies, • Fonction d’un firewall • La notion de SLA risques ?

inondations, vols...) • Documentation des accès autorisés sur 6. Les moyens pour la conception des dispositifs • Exemple de propagation de virus par clef USB

• Prévision d’un plan de continuité et de le réseau • Les éléments et le budget pour élaborer les scénarios • Les réflexes à adopter avec les « corps étranger »

reprise • Création d’une charte d’utilisation du

• Contrôler les accès réseau pour les collaborateurs • Les différents sites de repli en interne ou externalisés 5. Comprendre les bases du réseau

• La sécurité des services • Fonction d’un système de détection • Les critères de décision • (20 minutes seulement sur ce module)

• Sécuriser les applications d’intrusion 7. Plans de continuité • Chaque équipement (PC, Serveur, ...) dispose d’une adresse IP

• Cryptage • Les logiciels clients de sécurité

• Technologies VPN (firewall, antivirus, antispyware...) • La construction des procédures • Vocabulaire réseau de base (passerelle, DNS, DHCP)

• VPN SSL • Superviser la sécurité • Les équipes de secours : constitution, rôles... • Chaque application est référencée par un numéro (port)

• HTTPS • Faire évoluer la sécurité • Un exemple de canevas d’un plan de secours • Que fait un firewall d’entreprise ?

• Sécurité des protocoles Peer-to-peer • Contraction d’assurances : quelles 8. Procédures d’escalade et cellule de crise • Et ce qu’il ne fait pas à la place des utilisateurs ...

• Blocage des applications sont les garanties ? qu’est ce qui peut • Risques liés à l’accueil du portable d’un visiteur dans l’entreprise

• Sécurité des terminaux mobiles et doit être assuré ? l’importance de la • La gestion de l’escalade en phase avec le RTO

• Utilisation d’une DMZ disponibilité du système • La constitution de la cellule de crise • Intérêts d’utiliser un serveur Proxy en entreprise pour accéder au Web

• Comment intégrer la disponibilité et la • Validation technique de l’architecture • Les principes de déclenchement du plan de secours 6. Comportement par rapport à la messagerie

mobilité des collaborateurs • Formation des personnels du SI

• Généralités sur les outils disponibles • Formation des utilisateurs du SI 9. L’organisation et le suivi des tests • Le mail un simple fichier texte ?

4. Les aspects organisationnels de la • Avenir de la sécurité informatique • Tests et entrainement des équipes de secours • La réception des messages (SPAM, faux messages...)

sécurité • Les 6 idées les plus stupides selon • Les différents niveaux de tests selon les standards • Le mauvais usage de la retransmission des messages

Marcus J. Ranum

• Définition des risques • La vision géostratégique de la sécurité • Le suivi des recommandations • Les courriers électroniques de taille importante

• Confidentialité • Les phénomènes de monopole 10. La continuité d’activité en tant que processus ITIL • L’usurpation d’identité

• Intégrité 7. Risques liés à Internet

• Supervision 8. Rédaction de chartes d’utilisation et / • L’importance du maintien en condition opérationnelle du

• La veille technologique ou de configuration • plan au quotidien : le cycle de vie PDCA • Navigation et surprises !

• Publication des failles • Le secret professionnel • Le processus continuité et autres processus • Les problèmes liés au téléchargement de fichiers

• Principe du modèle de maturité • Le respect de la législation • Limites de l’ultra protection des navigateurs

• Sécurité du système d’exploitation • Les règles de confidentialité • Peut-on « rattraper » une information divulguée ?

• Gestion des privilèges • L’usage des services Internet • La téléphonie utilise maintenant les réseaux de données

• Documentation • Définir sa charte d’utilisation

5. Management de la sécurité • Responsabilités du comité de 8. Synthèse et conclusion

coordination du SI

• Les méthodes Méhari EBIOS ISO 27001 • Responsabilités du conseil • Synthèse des points abordés

Cobit d’administration et des représentants • Savoir évaluer les risques

• Les limites de ces méthodes 9. Règles de bonnes conduites

112 FORMATIONS 2020 FORMATIONS 2020 113